Se você me acompanha desde o início, já leu outros artigos onde falo sobre o que essa ferramenta é capaz, e provavelmente já tem até ela instalada no seu computador.

Se esse não for o seu caso, sugiro que dê uma olhadinha nos artigos abaixo antes de continuar:

NMap: Escaneando Redes Como nos Filmes e Tutorial: Instalando o NMap e ZenMap

Por ser uma ferramenta em modo terminal muitos pensam que é muito difícil usá-la. Mas, como você verá, o NMap é bem simples e intuitivo. Com um pouco de estudo e prática é possível dominá-lo.

Neste post, serão apresentados à você, como realizar 4 scans usando o NMap. O objetivo te tirar da estaca zero e levá-lo ao próximo degrau de um profissional de redes ou hacking para que você possa mapear redes de uma maneira efetiva.

Os exemplos que você verá aqui foram realizados no Linux Mint, mas podem ser reproduzidos sem diferenças em qualquer Sistema Operacional.

Começando com o pé direito

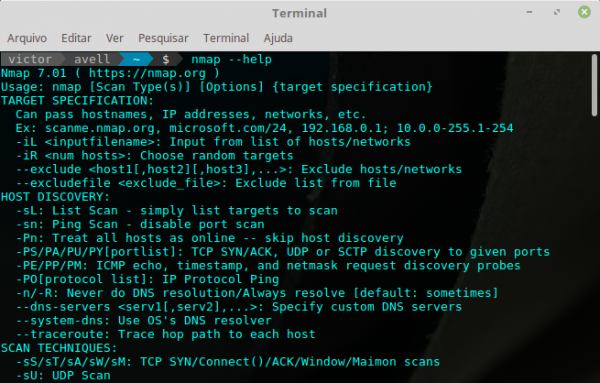

Uma das grandes vantagens das ferramentas em modo terminal é que você pode obter ajuda através das próprias ferramentas.

Obviamente que com o NMap não seria diferente. Caso tenha dúvida sobre como usar a ferramenta ou o que faz determinada opção, basta emitir o seguinte comando:

No fim desta vasta saída você também encontrará alguns exemplos.

Realizando Scans com o NMap

Sem muitas delongas, vamos realizar alguns scans como prometido.

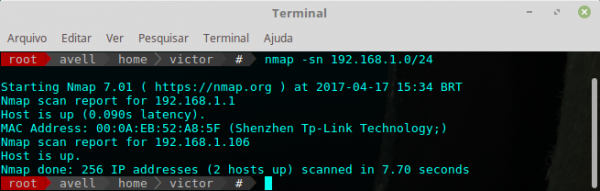

Scan #1 – Ping Sweep

O primeiro deles é o Ping Sweep. Tem esse nome porque ele varre toda a rede (ou uma faixa de rede qualquer) em busca de hosts ativos.

Vou realizar esse scan aqui na minha rede cuja faixa de IP é 192.168.1.0/24. Veja como é simples, basta chamar o nmap com a opção -sn:

Antes de executar o scan acima para descobrir os hosts ativos da sua rede não esqueça de substituir o IP da minha rede pelo IP da sua rede.

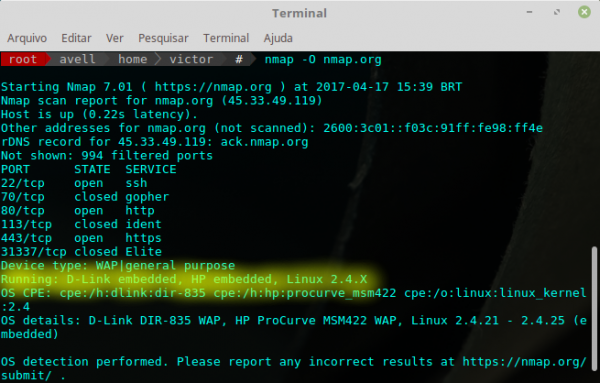

Scan #2 – Scan SO

Se você quer descobrir o Sistema Operacional de uma máquina em sua rede, o que você faz? Vai até a máquina, liga e espera o SO carregar pra ver qual é?

Nada disso…

Com o NMap é possível descobrir sem sair da sua máquina. Veja esse exemplo com um servidor do projeto NMap.

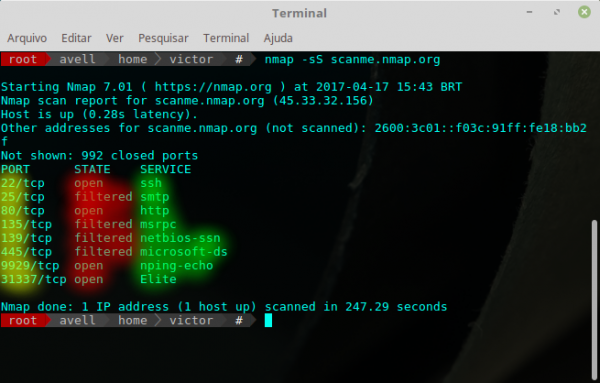

Scan #3 – Scan TCP

E se eu quiser saber que portas TCP estão abertas no servidor remoto?

Também não há segredo. Precisamos da opção -sS e o alvo. Veja só:

O NMap apresenta a saída em 3 colunas. Na primeira temos a porta (amarelo); na segunda (vermelho) o estado (observe que algumas estão abertas e outras estão filtradas); e na terceira (verde) coluna encontramos o serviço padrão.

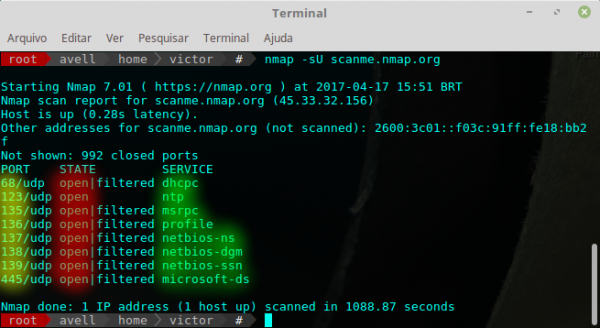

Scan #4 – Scan UDP

E agora contra as portas UDP. Vamos usar a opção -sU e o IP do alvo:

A saída do scan UDP é similar ao TCP. No entanto, devido às características do protocolo UDP, algumas vezes não é possível determinar o estado da porta (se está aberta ou filtrada).

Que tal se juntar aos demais e aprender como realizar scans em redes de maneira profissional? Conheça os treinamentos de NMap.